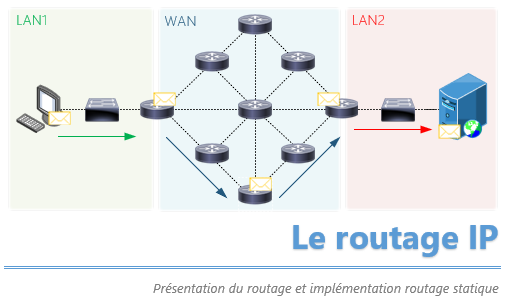

Le routage IP est le processus qui permet de diriger les paquets de données d'un réseau à un autre sur Internet. Lorsqu'un périphérique (comme un ordinateur ou un routeur) envoie des données à une destination, le routage détermine le chemin optimal pour atteindre cette destination en fonction des adresses IP des périphériques et des réseaux intermédiaires.

Voici quelques points clés liés au routage IP :

-

Table de Routage : Les routeurs, qui sont des dispositifs dédiés au routage, utilisent des tables de routage pour décider où diriger les paquets en fonction de l'adresse IP de destination. Ces tables contiennent des informations sur les réseaux voisins et les chemins pour les atteindre.

-

Protocoles de Routage : Les protocoles de routage, tels que RIP (Routing Information Protocol), OSPF (Open Shortest Path First), et BGP (Border Gateway Protocol), sont utilisés pour échanger des informations de routage entre les routeurs et mettre à jour les tables de routage.

-

Route Statique vs Dynamique : On peut configurer des routes de manière statique, en les spécifiant manuellement, ou de manière dynamique, en laissant les protocoles de routage gérer automatiquement la mise à jour des routes en fonction des changements dans le réseau.

-

Adresses IP : Le routage se base sur les adresses IP des périphériques et des réseaux. Les routeurs examinent l'adresse IP de destination de chaque paquet pour déterminer la meilleure route.

-

Subnetting : La subdivision d'un réseau en sous-réseaux, appelée subnetting, est une technique courante utilisée dans le routage pour optimiser l'utilisation des adresses IP et améliorer l'efficacité du réseau.

-

Masques de Sous-Réseau : Les masques de sous-réseau sont utilisés pour délimiter les parties d'une adresse IP réservées au réseau et à l'hôte, facilitant ainsi le processus de routage.

En résumé, le routage IP est crucial pour l'acheminement efficace des données à travers Internet, en permettant aux réseaux de communiquer entre eux tout en choisissant les itinéraires les plus appropriés en fonction des adresses IP.