Blog

Nous partageons notre actualité.

Blog

3-Tutoriels\3-Master\2-divers\1-Master–Memento-Gestion-des-risques

Le cours sur le "Master - Mémento Gestion des Risques" propose une exploration approfondie des pratiques avancées liées à la gestion des risques en matière de sécurité de l'information. Conçu au niveau master, ce cours offre un aperçu détaillé des stratégies, des méthodologies et des outils utilisés pour évaluer, atténuer et gérer les risques liés à la sécurité des données et des systèmes. Les participants examineront des concepts tels que l'analyse des risques, l'évaluation des vulnérabilités, la définition de politiques de sécurité et la gestion des incidents de sécurité. Le cours abordera également des sujets avancés tels que la conformité réglementaire, la gestion de la continuité des activités, et les stratégies de communication liées à la gestion des risques. L'objectif principal de ce cours est de former les participants à maîtriser les compétences nécessaires pour élaborer et mettre en œuvre des programmes de gestion des risques complets dans le domaine de la sécurité de l'information, renforçant ainsi la résilience des organisations face aux menaces et aux vulnérabilités.

Lire la suite

3-Tutoriels\3-Master\1-section-cours\11-Master–Le-chiffrement

Le cours sur le "Master - Le Chiffrement" offre une expertise avancée dans le domaine du chiffrement, couvrant les concepts, les techniques et les applications avancées de la cryptographie. Conçu au niveau master, ce cours explore les algorithmes de chiffrement modernes, les protocoles de sécurité et les problématiques complexes liées à la confidentialité et à l'intégrité des données. Les participants étudieront les méthodes de chiffrement symétrique et asymétrique, les protocoles de clé publique, les applications du chiffrement dans la sécurité des communications, ainsi que les enjeux éthiques et juridiques liés à la cryptographie. Le cours abordera également des sujets avancés tels que les attaques cryptographiques, la gestion des clés et les protocoles de confidentialité modernes. L'objectif principal de ce cours est de former les participants à maîtriser les techniques avancées de chiffrement, leur permettant de concevoir, évaluer et mettre en œuvre des solutions de sécurité robustes dans un contexte de plus en plus complexe et exigeant sur le plan de la confidentialité des données.

Lire la suite

3-Tutoriels\3-Master\1-section-cours\10-Les-méthodes-d’attaques

Le cours sur le "Master - Les Méthodes d'Attaques" propose une exploration avancée des techniques et des méthodes utilisées dans le domaine de la cybersécurité pour comprendre, simuler et contrer les attaques informatiques. Conçu au niveau master, ce cours examine en détail les méthodes d'attaques les plus avancées, offrant une compréhension approfondie des tactiques utilisées par les attaquants. Les participants étudieront les différentes catégories d'attaques, y compris les attaques sur les réseaux, les applications, les systèmes d'exploitation, et les protocoles de sécurité. Le cours abordera également les concepts de sécurité offensifs, tels que les tests d'intrusion, la recherche de vulnérabilités, et l'analyse des attaques pour renforcer la posture défensive des organisations. L'objectif principal de ce cours est de former les participants à anticiper et à contrer les menaces en développant une compréhension approfondie des méthodes d'attaques, leur permettant ainsi de jouer un rôle actif dans la sécurisation des systèmes informatiques et des réseaux.

Lire la suite

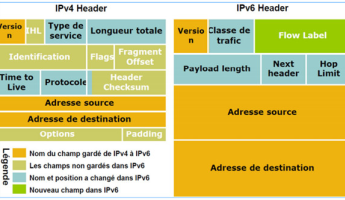

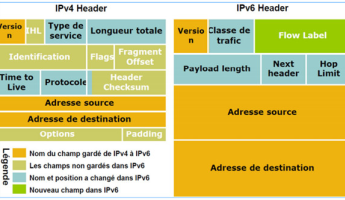

3-Tutoriels\3-Master\1-section-cours\9-IPv6-avancé

Le cours sur le "Master IPv6 Avancé" propose une exploration approfondie des aspects avancés de l'IPv6, la dernière version du protocole Internet. Conçu au niveau master, ce cours va au-delà des concepts fondamentaux et se concentre sur des sujets avancés tels que la sécurité, la gestion des adresses, les mécanismes de transition, et l'optimisation des performances dans des environnements IPv6 complexes. Les participants étudieront les protocoles et les techniques spécifiques à IPv6, tels que ICMPv6, Neighbor Discovery Protocol (NDP), et les extensions d'en-tête IPv6. Le cours abordera également des aspects avancés de la conception d'architectures réseau IPv6, incluant les stratégies de sécurisation, la coexistence avec IPv4, et l'intégration de services avancés.

Lire la suite

3-Tutoriels\3-Master\1-section-cours\8-Master–Adressage-IPv6

Le cours sur le "Master - Adressage IPv6" offre une expertise avancée dans le domaine de l'adressage IP version 6 (IPv6). Conçu au niveau master, ce cours explore en détail les spécificités de la nouvelle génération du protocole Internet, IPv6, et se concentre sur la conception, l'implémentation et la gestion d'architectures réseau IPv6. Les participants étudieront les principes fondamentaux de l'adressage IPv6, y compris la notation, la structure, et la gestion des adresses. Le cours abordera également les techniques avancées d'adressage IPv6, les mécanismes de transition entre IPv4 et IPv6, et les meilleures pratiques pour intégrer IPv6 dans des réseaux existants. L'objectif principal de ce cours est de former les participants à maîtriser les compétences nécessaires pour concevoir, déployer et gérer des réseaux basés sur IPv6, anticipant ainsi la transition vers cette nouvelle norme et garantissant une connectivité réseau durable.

Lire la suite

3-Tutoriels\3-Master\1-section-cours\6-Master–Ingénierie-de-trafic

Le cours sur le "Master - Ingénierie de Trafic" offre une expertise avancée dans le domaine de l'ingénierie du trafic, se concentrant sur la gestion, l'optimisation et la planification des flux de données au sein des réseaux de communication. Conçu au niveau master, ce cours explore les stratégies et les techniques avancées utilisées pour concevoir des réseaux capables de traiter efficacement le trafic, en garantissant la qualité de service et en optimisant les performances. Les participants étudieront des sujets tels que la modélisation du trafic, l'analyse de la charge réseau, la gestion de la congestion, et la mise en œuvre de politiques de priorisation. Le cours abordera également des aspects avancés tels que l'ingénierie du trafic dans les réseaux multiservices, la qualité de l'expérience utilisateur, et l'application de solutions innovantes pour répondre aux défis du trafic moderne. L'objectif principal de ce cours est de former les participants à maîtriser les compétences nécessaires pour concevoir des réseaux de communication capables de gérer efficacement le trafic, en anticipant les besoins et en garantissant une expérience utilisateur optimale.

Lire la suite

3-Tutoriels\3-Master\1-section-cours\4-Master–Technologie-4G

Le cours sur le "Master - Technologie 4G" propose une exploration approfondie des technologies de communication sans fil de quatrième génération (4G). Conçu au niveau master, ce cours se penche sur les normes, les protocoles et les innovations qui sous-tendent les réseaux 4G, tels que LTE (Long-Term Evolution). Les participants examineront en détail les aspects techniques de la 4G, y compris les techniques d'accès radio, la gestion des ressources, la modulation, et la transmission de données à haut débit. Le cours abordera également des sujets avancés tels que les architectures de réseau 4G, la qualité de service, et l'évolution vers les réseaux 5G. L'objectif principal de ce cours est de former les participants à devenir des experts dans les technologies 4G, leur fournissant les connaissances nécessaires pour concevoir, déployer et optimiser des réseaux de communication sans fil de haute performance, contribuant ainsi à l'évolution des infrastructures de télécommunication.

Lire la suite

3-Tutoriels\3-Master\1-section-cours\3-Master–Routage-sur-Internet

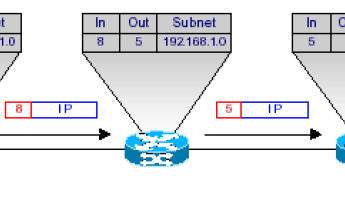

Le cours sur le "Master - Routage sur Internet" offre une expertise avancée dans le domaine du routage sur Internet. Conçu au niveau master, ce cours explore en détail les protocoles de routage utilisés à l'échelle d'Internet, les mécanismes d'acheminement, et les défis spécifiques liés à la gestion de vastes réseaux interconnectés. Les participants étudieront les protocoles de routage tels que BGP (Border Gateway Protocol), OSPF (Open Shortest Path First) et d'autres mécanismes d'acheminement clés. Le cours abordera également les tendances actuelles et les innovations dans le domaine du routage sur Internet, y compris les techniques avancées de gestion de trafic, la sécurité du routage, et les architectures de réseau évolutives. L'objectif principal de ce cours est de fournir aux participants une compréhension approfondie du routage sur Internet à un niveau avancé, les préparant ainsi à concevoir, implémenter et optimiser des architectures de routage robustes pour des réseaux étendus et complexes.

Lire la suite

3-Tutoriels\3-Master\1-section-cours\2-Master–Réseau-MPLS

Le cours sur le "Master MPLS" explore en profondeur le protocole MPLS (Multiprotocol Label Switching), un mécanisme avancé de commutation de paquets utilisé dans les réseaux de télécommunications. Conçu au niveau master, ce cours offre une compréhension approfondie de MPLS, couvrant ses concepts, ses applications et ses mises en œuvre avancées. Les participants étudieront la manière dont MPLS améliore l'efficacité du routage en utilisant des étiquettes pour acheminer le trafic plutôt que des adresses IP traditionnelles. Le cours abordera également les services MPLS avancés tels que les VPN MPLS, le trafic ingénierie, et les solutions de fournisseur de services basées sur MPLS. L'objectif principal de ce cours est de former les participants à maîtriser la conception, la configuration et la gestion de réseaux MPLS complexes. Ce cours prépare les professionnels à déployer des solutions MPLS avancées, améliorant ainsi l'efficacité et la flexibilité des réseaux de télécommunications.

Lire la suite

3-Tutoriels\3-Master\1-section-cours\1-Master–IPSEC

Le cours sur le "Master IPsec" explore en profondeur le protocole IPsec (Internet Protocol Security), une norme essentielle en matière de sécurité des communications sur les réseaux IP. Conçu au niveau master, ce cours se concentre sur la compréhension avancée et l'application pratique d'IPsec. Les participants étudieront les mécanismes de sécurité d'IPsec, y compris les modes de fonctionnement, les algorithmes de chiffrement, d'intégrité et d'échange de clés. Le cours abordera également la mise en œuvre d'IPsec dans des environnements complexes, tels que les réseaux virtuels privés (VPN) et les communications entre sites distants. L'objectif principal de ce cours est de former les participants à maîtriser la conception, la configuration et la gestion de solutions de sécurité IPsec avancées, les préparant ainsi à résoudre des problèmes de sécurité spécifiques liés aux communications sur les réseaux IP.

Lire la suite

11-Master–Le-chiffrement

Le cours sur le "Chiffrement au Niveau Master" approfondit les concepts avancés du chiffrement dans le domaine de la sécurité informatique au niveau master. Les participants exploreront des aspects plus complexes du chiffrement, notamment les algorithmes cryptographiques modernes, la conception de protocoles sécurisés, et les avancées en matière de cryptanalyse. Le cours abordera également les défis liés à la gestion des clés, la confidentialité des données sensibles, et les implications du chiffrement dans des domaines tels que la protection de la vie privée et la conformité réglementaire. L'objectif principal de ce cours est de doter les participants des connaissances approfondies nécessaires pour concevoir, évaluer et mettre en œuvre des solutions de chiffrement avancées dans des environnements complexes, répondant aux exigences de sécurité les plus élevées.

Lire la suite